En el mundo digital, tu identidad se compone de dos elementos clave que, aunque relacionados, son diferentes.

Identidad Digital

Es la imagen que proyectas activamente en la red. Se compone de tus perfiles en redes sociales, tus publicaciones en blogs, tus comentarios en foros, las fotos que subes, etc. Es, en esencia, cómo te presentas al mundo digital.

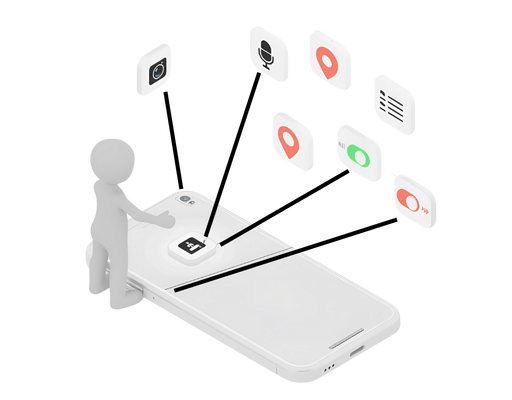

Huella Digital

Es el rastro de datos que dejas al navegar por internet, muchas veces sin darte cuenta. Se divide en:

- Huella Activa: La que dejas de forma voluntaria, como enviar un email o publicar un tuit.

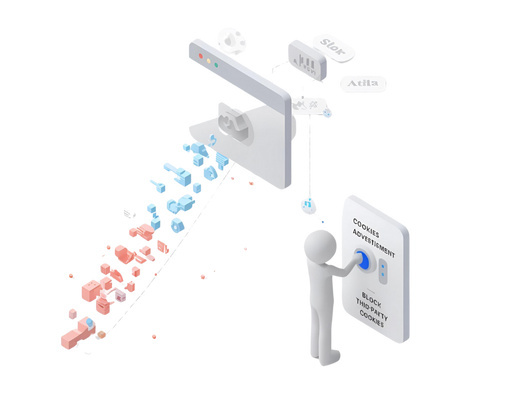

- Huella Pasiva: La que se recopila sin tu conocimiento explícito, como tu dirección IP, tu historial de búsqueda o las veces que has visitado una página.

Todo lo que haces online contribuye a tu huella digital, y esta puede ser utilizada para construir un perfil muy detallado sobre ti, tus gustos e incluso tus hábitos.